LA MEJOR PLATAFORMA DE SIMULACION DE ATAQUES CIBERNÉTICOS

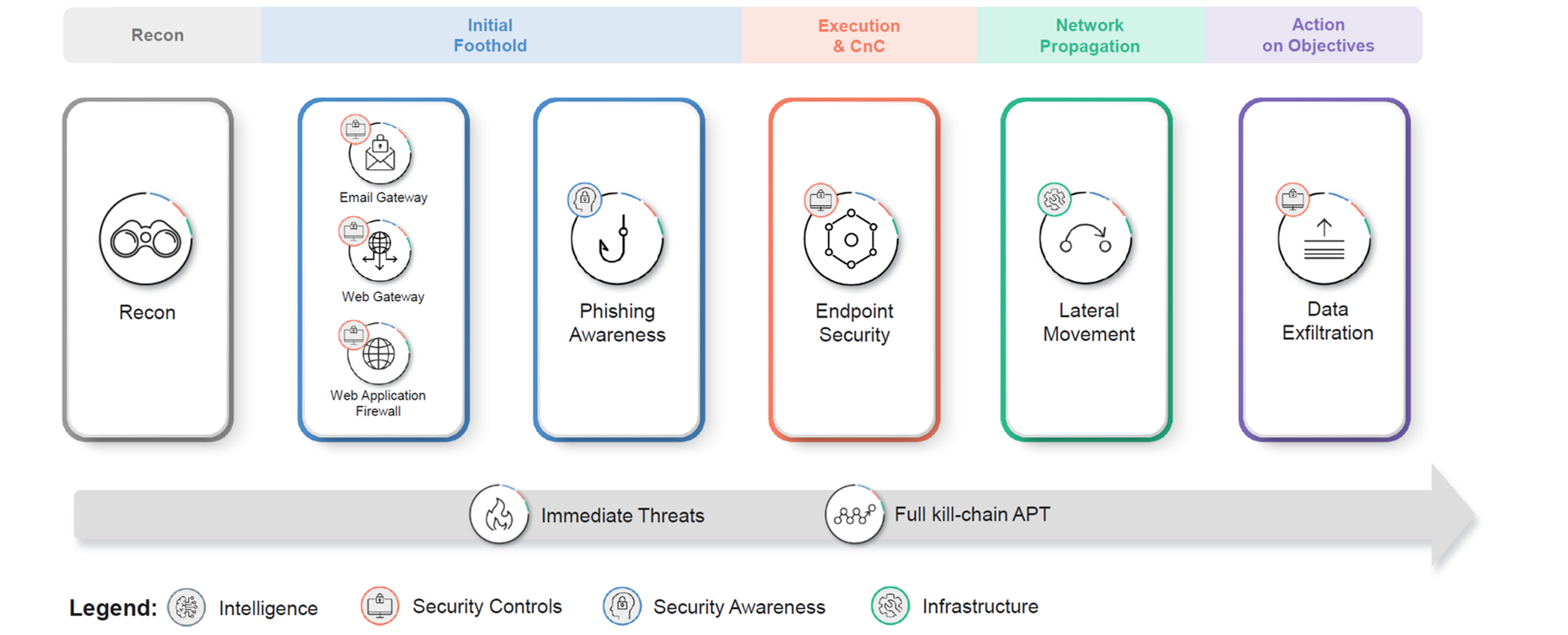

Cymulate es una plataforma SaaS de simulación de ciberataques que permite conocer y optimizar el nivel de seguridad de una organización en cualquier momento y de manera continua. Con sólo unos clics, Cymulate desafía los controles de seguridad realizando miles de simulaciones de ataques, exponiendo rápidamente las brechas de seguridad y proporcionando las mitigaciones correspondientes, haciendo que la seguridad sea continua, rápida y parte de la actividad diaria. La solución BAS (Breach & Attack Simulation) más completa del mercado y la única que simula el vector de ataque al completo.

La solución se estructura en 10 vectores de ataques, entendiendo por vector a un conjunto de técnicas, procedimientos y contramedidas que se ejecutan para probar parte de la infraestructura informatica. Cada vector posee fronteras muy bien definidas.

E-MAIL GATEWAY

El vector de simulación de Email Gateway está diseñado para evaluar la seguridad del correo electrónico de su organización y la posible exposición a una serie de cargas maliciosas enviadas por correo electrónico. El ataque simulado expone vulnerabilidades críticas dentro del marco de seguridad del email.

WEB GATEWAY

Este vector prueba la exposición saliente HTTP / HTTPS a sitios web maliciosos usando protocolos HTTP / HTTPS comunes. Las pruebas de seguridad de navegación se realizan contra una gran base de datos en continuo crecimiento de sitios web maliciosos en la web.

WEB APPLICATION FIREWALL

Es el vector que prueba la seguridad del WAF para cargas web y para una mejor protección de sus aplicaciones web. La evaluación WAF pondrá a prueba su configuración, implementación y características, asegurando que bloquee cargas útiles comunes de aplicaciones web antes de que se acerquen a su aplicación web.

PHISHING AWARENESS

Permite poner a prueba la conciencia de sus empleados sobre las campañas de phishing al crear y ejecutar campañas de phishing simuladas. Le ayuda a crear programas de capacitación y reforzar el comportamiento de sus empleados.

ENDPOINTS SECURITY

Permite a las organizaciones implementar y ejecutar simulaciones de ransomware, troyanos, gusanos y virus en un punto final dedicado de manera controlada y segura. La simulación de ataques determina si los productos de seguridad están ajustados correctamente y realmente protegen los activos críticos de su organización contra los últimos métodos de ataque.

HOPPER - LATERAL MOVEMENT

El movimiento lateral dentro de una red de dominio de Windows es un escenario de penetración común. Este vector prueba su configuración de red de dominio de Windows utilizando un sofisticado algoritmo que reúne todas las técnicas comunes y dedicadas utilizadas para moverse dentro de la red.

DATA EXFILTRATION (DLP)

Sirve para probar los datos críticos salientes de forma segura antes de exponer datos reales. Nuestra evaluación le permite probar el flujo de datos saliente para validar que sus activos principales permanecen dentro de su organización.

IMMEDIATE THREAT INTELLIGENCE

Diseñado para informar y evaluar la postura de seguridad de su organización lo más rápido posible contra los últimos ciberataques. La simulación es creada por el Laboratorio de Investigación Cymulate, que detecta y analiza las amenazas inmediatamente después de ser lanzadas por ciberdelincuentes y piratas informáticos maliciosos.

RECON

Diseñado para buscar información sobre la organización en multitud de fuentes de inteligencia, tanto públicas como "pseudorestringidas". Presenta toda la información que encuentra, utilizándola además de entrada para acciones en el resto de los vectores.

FULL KILL-CHAIN APT

El módulo de simulación APT Full Kill-Chain de Cymulate resuelve el desafío de las pruebas de efectividad de seguridad en toda la cadena de cyber kill al instrumentar su marco de seguridad de una manera integral y fácil de usar.

"Los líderes de seguridad deberían tener una postura de evaluación de la seguridad continua en lo referido a los vectores de amenazas de mayor riesgo"

Gartner “How to Respond to the 2019 Threat Landscape,” Jeremy D’Hoinne, 16 August 2019